Seguridad Real de Servidores

Propone una estrategia de defensa ...en capas que incluye el uso de herramientas como ImunifyAV para aplicaciones, rkhunter para la integridad del sistema y la actualización a versiones recientes de PHP.

Se destaca que la seguridad efectiva no es un producto estático, sino un proceso de mantenimiento continuo que requiere la revisión de registros y la reducción de la superficie de ataque.

Asimismo, enfatiza la importancia del criterio humano para distinguir entre alertas reales y falsos positivos en entornos de producción.

Finalmente, el artículo concluye que la verdadera protección reside en la higiene digital básica, la automatización de reportes y la aplicación estricta de permisos mínimos.

Lee el artículo completo en https://blog.academiadesarrolloweb.com/2026/01/09/hardening-real-teoria-academica-a-la-ciberseguridad-de-trinchera/Show More

Seguridad Real de Servidores

El video analiza el fortalecimiento de servidores desde una ...

Dominando la IA: El método TCREI

Explicamos detalladamente la metodología TCREI, un marco estructurado ...

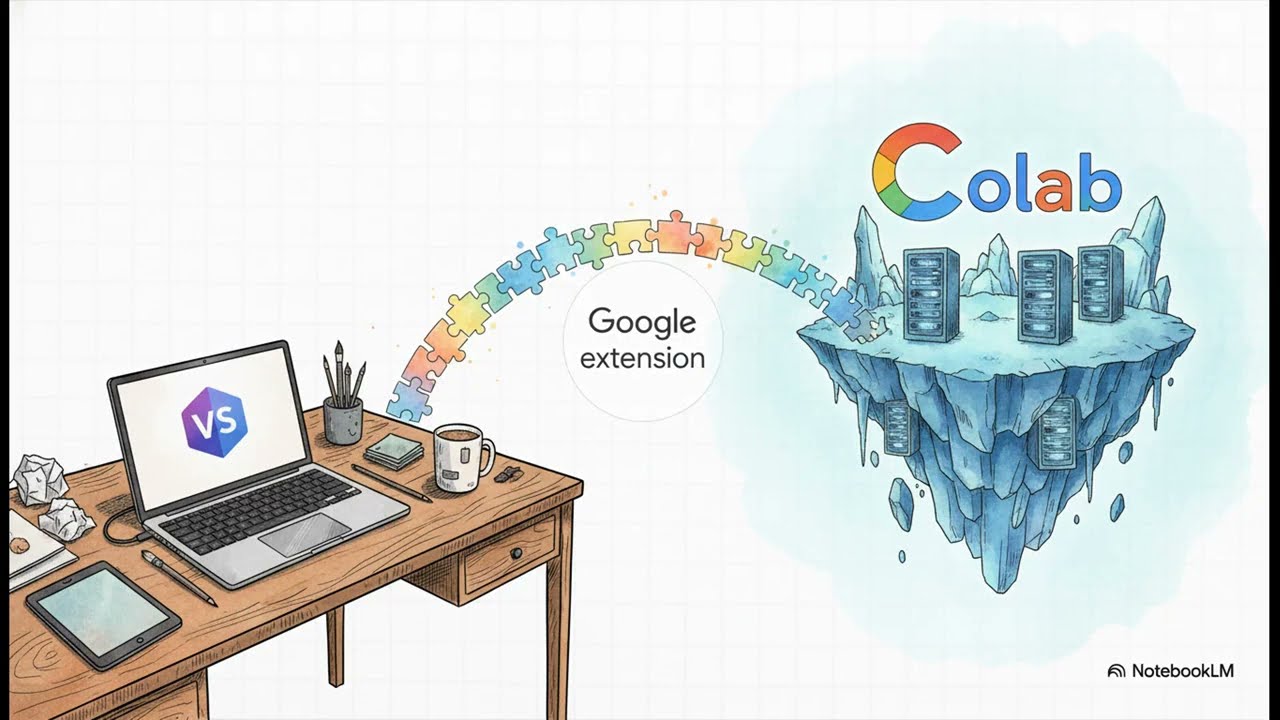

Google Colab para VS Code

Ciberseguridad 101

El video es un extenso glosario que proporciona definiciones claras de ...

Métodos de Ciberataque

Te proporciona una descripción general de las diversas metodologías ...

Despliegues Multiverso Digital

Los canary deployments son una estrategia de despliegue que consiste ...

Introducción a la Inteligencia Artificial

En este programa, se exploran diferentes herramientas que los ...

¿Qué es una base de datos vectorial?

Nuestro video proporciona una descripción exhaustiva sobre las bases ...

The Hitchhiker’s Guide to Python para terrícolas

The Hitchhiker’s Guide to Python, una guía exhaustiva y opinada ...

Gestión de Caché HTTP con Cache-Control, ETag y Vary

El documento explica detalladamente las funciones y la sintaxis de ...

La Magia de Mirar Primero

En el acelerado mundo de la ciencia de datos, a menudo caemos en ...

Azure Static Web Apps

Visión general de Azure Static Web Apps (SWA), un servicio basado en ...